Simulação

SIMOC Cyber Range NG

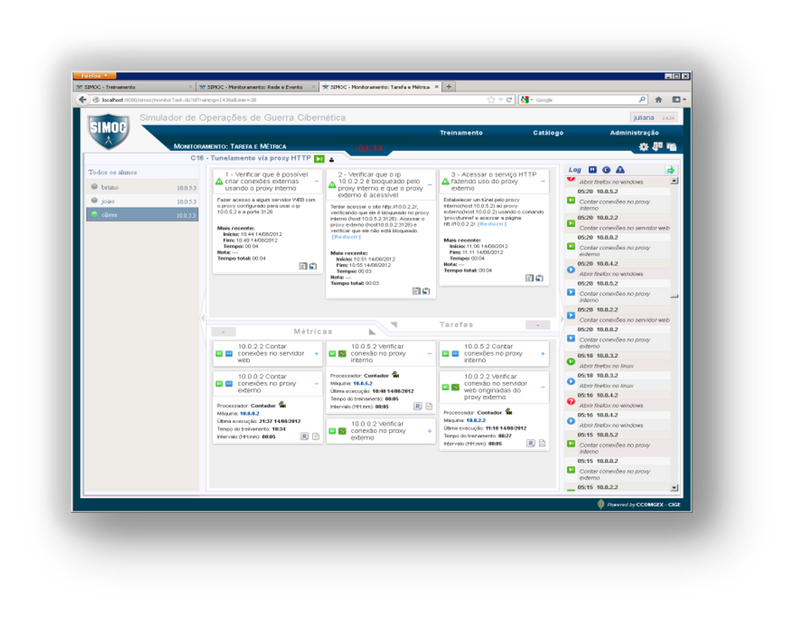

A plataforma de simulação executa funções essenciais na operação da Segurança Cibernética de uma organização, ancorado na experiência de mais de 10 anos em estudos de abordagens de ataque e defesa, oferece funções automatizadas de prevenção, antecipação, monitoramento de ataques, assim como funções para defesa.

O SIMOC possui objetos inteligentes, como emuladores de endpoints e geradores de tráfego, que permitem virtualizar centenas de ativos de rede com um único item de cenário, otimizando a performance dos recursos e garantindo uma visualização integral da topologia de redes corporativas.

Ao longo dos últimos anos, foi desenvolvido um poderoso conteúdo, compondo um catálogo com centenas de objetos, métricas e eventos automatizados dentro do SIMOC Cyber Range.

Todos estão incorporados na plataforma e prontos para serem utilizados imediatamente. Além disso, já existem mais de 50 cenários de treinamento e capacitação disponíveis na plataforma.

Pensando na evolução tecnológica oferecida pela conexão 5G e pela indústria 4.0, o SIMOC Cyber Range atende perfeitamente as novas necessidades e demandas da universalização de conexões de IoT.

Com essa ferramenta podemos simular redes complexas de alta capilaridade com esses dispositivos, testar sua resiliência cibernética e corrigir eventuais vulnerabilidades.

• Pode simular infraestruturas simples ou complexas; e

• Personalize ou crie seus próprios cenários de ataque e defesa com uma interface gráfica fácil de usar.

A simulação está pronta, chame suas equipes e GO !!

SIMOC Cyber Range NG V4

Nos traga sua necessidade que saberemos implementar um novo cenário de simulação.

Exemplos de técnicas cibernéticas que são aplicadas em dezenas de cenários de simulação:

• Engenharia social com Phishing para roubo de dados.

• Inserção de malware para sequestro de dados usando Ransomware.

• Ataques de DoS e DDoS (Denial Of Service).

• Port Scanning Attack com Brute Force.

• Man-in-the-Middle (ARP cache poisoning, DNS spoofing) e bypassing protections com SSH tunnel.

• Detecção e análise de incidentes usando ferramentas de proteção (SIEM, IDS, ...).

• Explorando vulnerabilidades em aplicações web, Cross Site Scripting (XSS) e SQL Injection.

• Técnicas Avançadas para discovery e enumeration de redes e serviços.